BackTrackを使用した無線LANハッキング手引き

~はじめに~

BackTrackとは?

Linux系のOSです。

OS(オペレーションシステム)としては有名なものにWindowsやMacなどがありますが、これらは有料で家庭用パソコンや仕事でクリエイターなどが使用するものです。

それではBackTrackはそれらOSと何が違うのでしょうか?

BackTrackとは主にペネトレーションに使われるOSです。

ペネトレーションとはセキュリティ耐久テストのようなものです。擬似的にセキュリティにハッキングを仕掛けてシステムの耐久力をテストします。

BackTrackにはWindowsやMacでは使えないハッキング用のツールや素人にはインストールが難しいペネトレーション用ツールなどが初期段階でそろっています。つまり、使い方を知っていれば小学生や中学生でも、やり方さえマスターすればドラマや映画の中のようなハッカーになることができます。

~作業目的~

今回は無線LANで使われる、暗号化の種類であるWEPキーやWPA/WPA2-PSKなどを解析して無線LANを無断使用(踏み台やただ乗り)中心に紹介したいと思います。

なぜ無線LANをハッキングされると困るのでしょうか?

私の家はインターネットし放題で別に料金は発生しないし……。という考えを持つ人も少なくないでしょう。しかし、クラッカー(ハッカーの中の悪い人間の部類)たちはそんなに甘い考えをもっていません。

無線LANを利用した犯罪には様々なものがあります。まず、上で紹介したように“踏み台”というものがあります。たとえば、巨大掲示板2ちゃんねるに「明日、WhiteHackerZ本社を爆破する!」という書き込みをしたとします。これは威力業務上妨害等の法律に抵触します。つまり書き込み内容が悪質な場合、逮捕されかねません。この場合、警察は書き込みをした人間を特定する際にIPアドレスというものを参照して犯人を特定します。IPアドレスとは通信機器に振られた個別の番号でインターネットを使用する際にサーバーに記録されるので警察などの逮捕権を持つ組織であれば個人を特定することが可能です。

つまりは、無線LANでハッキングや脅迫の書き込みを行えば、その無線LANルーターを持つ人に疑いの目が最初にかかります。そのほかにも無線LANを利用した際に残ったパケットなどを解析してその人が何を見ていたのかもわかる場合があります。

~諸注意~

これから行う無線LANパスワードクラックは人のパソコンに無許可に行えば犯罪です。絶対に悪用はしないようにお願いします。これから説明する行為は、ペネトレーション“テスト”を想定しています。

~WEPキー等のパスワード解析とは~

では、本題に入りましょう。なぜ人の無線LANにハッキングを仕掛けられるのでしょうか?手順がわかっても理屈がわからなければ意味がありません。それではその理屈を紹介していきましょう。

まず、無線LANを使用する際にはかならず無線LANの情報を発信するAP(アクセスポイント)というものが必要になります。これはルーターと呼ばれる機械です。

通常、APは無線LANにつないだ時、情報を吐き出します。しかし、その情報は細分化(分割)された状態(パケット)になっており、しかも暗号化されています。つまり、無線LANを使用する際にAPから発信される情報を傍受した際には細分化されたうえ暗号化されているので第三者がこの“パケット”になった情報を傍受したところでAPに掛けられたWEPキーやWPAなどの暗号キーを知らなければ中身をみることはできません。しかし、そこを逆手にとります。暗号化されたパケットを傍受して蓄積します。そして、一つ一つのパケットに掛けられた暗号の規則性を解析します。やがてWEPキーやWPAの解析ができるというわけです。

~BackTrack(BT5)インストール~

それではどのような手順を踏めば上記のようなことができるのかを説明していきましょう。

まずはBT5のインストールの仕方から説明しましょう。BT5は普通のソフトではありません。冒頭説明したとおりOSなので、サイトからダウンロードしただけでは使えません。ではどうするの?ということで今回はUSBブートという手法で起動させたいと思います。

USBブートとは?

簡単に言うとUSBから起動させるやり方です。普通パソコンというものは何かのソフトを使う場合HD(ハードディスク)というところに保存してあるインターネット上からダウンロードしたものを使います。しかし、BT5はOSですのでHDに保存しても使えません。ということで外からつけたメモリやUSBで無理やり起動させて上げましょう。

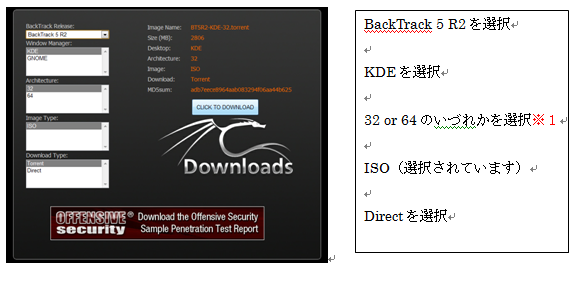

まずBTのホームページに言ってBT5のイメージをダウンロードしましょう。

(http://www.backtrack-linux.org/downloads/)この際、自分のパソコンの環境に合わせて32bit版と64bit版を選択してください。サイズとしては2GBなので少々時間が掛かります。

※1環境に合わせてください。

32Bitか64Bitかを確認する方法>>

コンピューターを右クリックしてプロパティーを表示すると「システムの種類」の項目に表示されます。

この画面が表示され、しばらく待つと(10秒程度)ダウンロードが始まります。

分かりやすい場所に、保存してください。

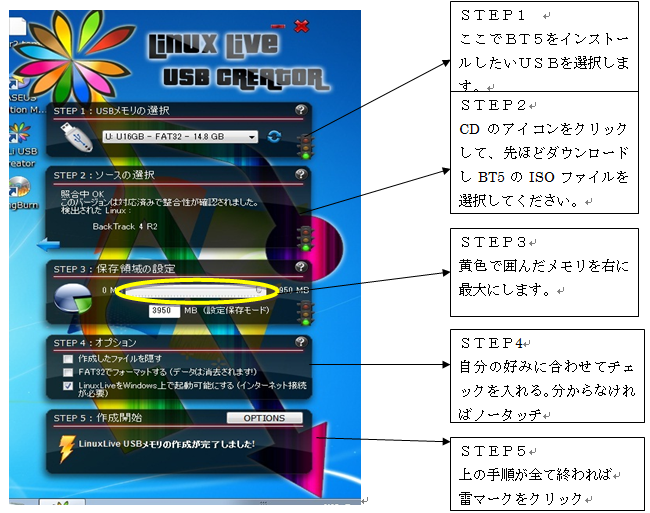

それでは本格的にUSBにBT5をインストールしていきましょう。

そのためにはまず (http://www.linuxliveusb.com/)よりUSBにLinuxのイメージを書き込むためのソフトLiLi USBをダウンロードしてください。そして以下の手順を行います。

次に、USBメモリのドライブにアクセスして、syslinuxフォルダの中にある、isolinux.cfgのファイルをテキストエディタで開いてください。

isolinux.cfgを右クリックして、「プログラムから開く」を選択して「メモ帳」でも構いません。

開きましたら、文中のtimeoutを300 から 30 に変更します。

つぎに、append と file= の間にpersistentと追記してください。

以下、isolinux.cfgを開き、persistentを記述した例です。赤字部分が追記該当箇所です。

|

label DEFAULT |

上書き保存して、パソコンを再起動します。

その際、USBキーはそのまま差したままにしておきます。

Windowsが起動せず、BT5が立ち上がればOKです。

※仮にWindowsが起動する場合は、BIOSの設定からUSBを先に起動できるよう変更する必要があります。

電源投入後、メーカーロゴが出ている間に、F12(もしくはF8など)を押すと、BIOS設定画面が表示されます。

このF12やF8はパソコンのメーカーにより異なりますので、詳しくはパソコンのマニュアル若しくは取扱説明書にて確認してください。

具体的には、起動する優先順位を変更します。

上記写真のように、1番目にUSBを設定します。

さてこれでBT5を使用できます。早速、各種無線LANの暗号解析に入っていきましょう。

まずはBT5を起動してください。起動するとTOPに出てくるいくつかの項目のうち、一番上のBackTrack Text-Default Boot Text Modeを選択。エンターキーを押すと起動し始めます。そのうち画面がとまるとroot@rootというこうもくが出てくるのでstartxと打ち込みエンターキーを押します。すると竜の絵が描いたデスクトップが出てきます。BT5の起動に成功しました。

さてさて、デスクトップの簡単な説明をしましょう。

まず、一番左下角の竜のマークですが、これはWindowsで言うならスタート、あのWindowsマークのことですね。ここから様々なツールを動かすことになります。そして、その右にあるのがターミナルと呼ばれるツールです。これは様々な命令を打ち込むとBT5をその命令どおりに動かします。ツールなどをこれから動かすことはもちろんツールではできないこともできたりするので非常に便利がいいのですがなんせ命令するにはコマンド原語が(汗)ということで初心者には無理!おとなしく竜マーク(アプリケーションズ)から始めましょう。その右にあるのがKonquerorといってインターネットブラウザ(インターネットを見るためのソフト)です。そして一番右にあるのはDolphinといってファイルマネージャーです。いわいる様々なファイルを閲覧できるツールです。

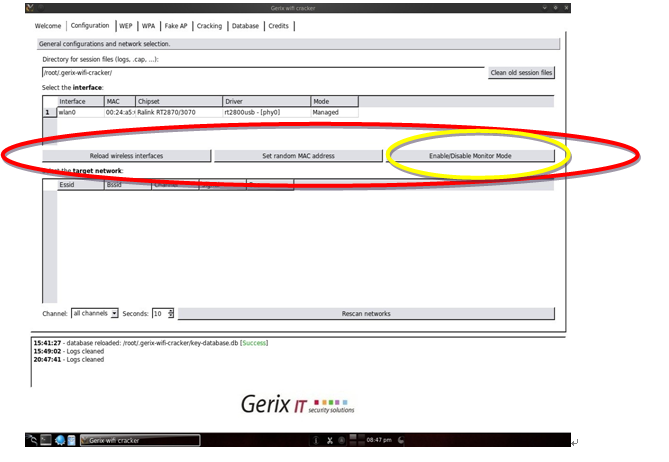

さて、それではWEPキーの解析に入っていきましょう。今回使うツールはGerix WiFi Cracker NGです。無線LAN解析の王道といえばAircrck-ngですが、Aircrck-ngは本来コマンドを入力していくCUIツールというものです。これが初心者にはまた一段と厳しい。ということで基本的な解析がマウス操作でできるGerix WiFi Cracker NGを使用していきたいと思います。

まず、Applications(左下竜のマーク)からBackTrackを選択してExploitatio Toolsをクリック。そしてWLAN Exploitatioを選択、最後にgerix-cracker-ngでGerix WiFi Cracker NGが起動します。

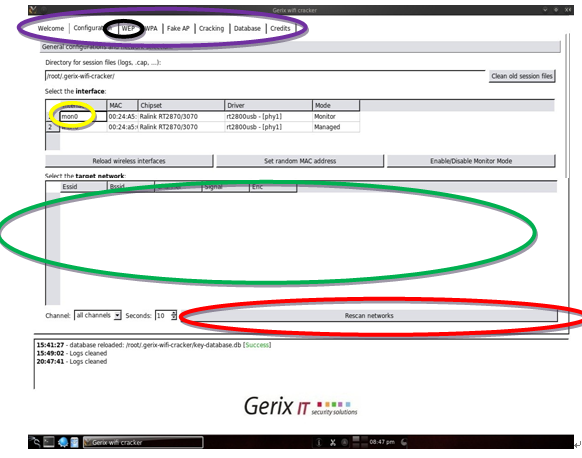

ツールが立ち上がれば後は簡単です。まずは解析するための準備として上記のとおりパケットを収集します。黄色で囲んだConfigurationの欄をクリックします。

無線LANが周囲にあればwlan0という表示が出てきます。

wlan0をクリックして選択すると、赤で囲んだ三つ並んでいるボタンのうち黄色で囲まれているEnable/Disable Monitor Modeをクリック。そすると今まで空欄だったwlan0の下のスペースが埋まっていると思います(無線LANが回りにどれくらいあるかで変わります。)今回は、自分の無線LANが表示されると少し困るので・・・・・・割愛させてもらってます。大概はmon0と出てきます。

そのmon0が出てきたのが下の図です。

wlan0をクリックして選択すると、赤で囲んだ三つ並んでいるボタンのうち黄色で囲まれている Enable/Disable Monitor Modeをクリック。そすると今まで空欄だったwlan0の下のスペースが埋まっていると思います(無線LANが回りにどれくらいあるかで変わります。) 今回は、自分の無線LANが表示されると少し困るので・・・・・・割愛させてもらってます。大概はmon0と出てきます。

そのmon0が出てきたのが下の図です。

こんな感じになったら順調です。

それでは本格的にパケットを収集していきましょう。mon0を選択し、一番下のボタンRescan networksをクリック。そうするとSelect the target networksという緑で囲まれた欄に周辺のAPが表示されます。出てきた無線LANの中から解析したいAPを選択しましょう。その際に気をつけること はそのAPがどのような暗号か方式なのかを確認することです。解析したいAPの名前を横に見ていけば見つけられるはずです。

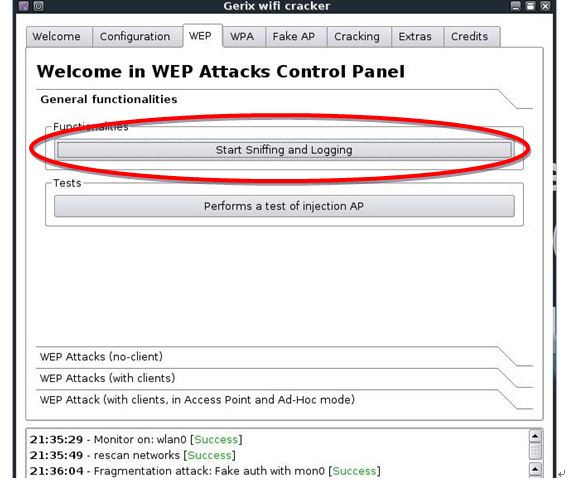

これで下準備はOK。それでは紫で囲んだ項目を見てください。

解析したいAPの暗号キーの種類選択しましょう。

黒で囲んだWEPという項目があるので、解析したいAPを選択した状態でクリックしましょう。

するとこのような画面が出てきますので、赤で囲んだほうをクリックしてください。

そうすると下のような画面が出てきます。

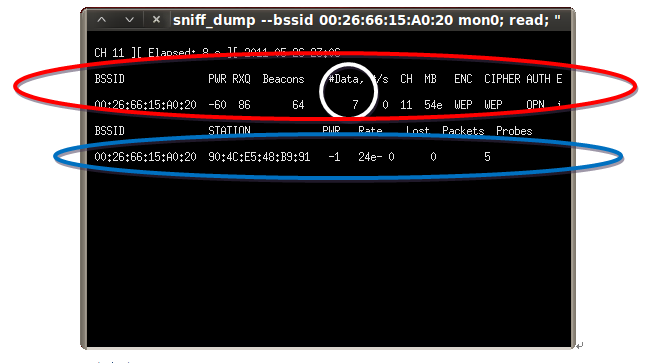

これで、パケットを解析を始めました。

(白く囲まれた#Dateがパケットの蓄積数。約5000ほど解析には必要になります。)

赤く囲まれたBSSIDというのが解析したいAP。

下の青く囲まれたBSSIDがクライアントです。

さて、ここは少々知識のいるところなのですがパケットを通信を傍受するにはもちろんAPがパケットを発信していなければなりません。つまり何かの端 末と通信していなければならないということです。例えば、インターネットを使用している場合なの。この場合、通信している端末や人のことをクライアントと いい、クライアントがネットをしていいと解析はまったく進みません。下にクライアントが出ないんだけど?という人はそのAPは現在使われておらずパケット は溜まりません。ということで順調に溜まればしばらく放置しておけば自然に溜まりますのでおいて置きましょう。

白く囲まれた#Dateが5000以上溜まれば解析のスタートです。

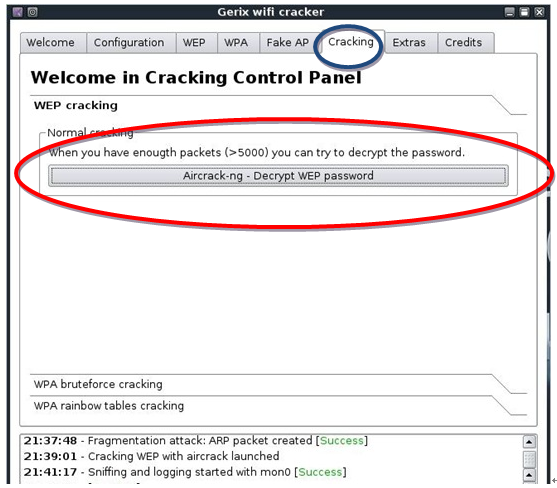

まず青い欄のcrackingという欄を押します。するとトップに赤く囲まれたAircrack-ng Decrypt WEP passwordというボタンがあるのでクリック。すると一個上の画像と似たような画面が出てきて次々に数字が入れ替わっていきます。

最終的にKEY FOUNDという欄の横にWEPキーが出てくるのでそこまでできれば解析終了です。

このようにWEPキーは手順さえ知っていれば小学生にでも簡単にクラックされる簡単なものです。

踏み台やただ乗りされないためにも

WEPの使用は使用は危険です!!やめましょう!